[toc]html

索引行

文章狀態:已完成!web

<br/> # <span style="color:red">第五章 網絡攻防技術</span> *** <br/> ## <font color=#A0522D>5.1:網絡信息收集技術——網絡踩點</font>數據庫

信息收集的必要性及內容

攻防對抗(博弈)中:對敵方信息的掌握是關鍵。windows

在入侵一個目標系統以前,必須瞭解目標系統可能存在的:管理上的安全缺陷和漏洞、網絡協議安全缺陷與漏洞、系統安全缺陷與漏洞; 在入侵實施過程當中,還須要進一步掌握:目標網絡的內部拓撲結構、目標系統與外部網絡的鏈接方式與鏈路路徑、防火牆的端口過濾與訪問控制配置、使用的身份認證與訪問控制機制。瀏覽器

<br/> ### 網絡信息收集技術 - *網絡踩點* - *網絡掃描* - *網絡查點*安全

<br/> ### 網絡踩點(Footprinting) - 瞭解攻擊目標的隱私信息、網絡環境和信息安全情況 - 根據踩點結果,攻擊者尋找出攻擊目標可能存在的薄弱環節服務器

<br/> ### 網絡踩點經常使用手段 - **Google Hacking** - **Whois服務** - **DNS查詢**微信

<br/> #### 一、*WEB信息搜索-Google Hacking* Google Hacking:經過網絡搜索引擎查找特定安全漏洞或私密信息的方法cookie

較常利用的搜索引擎:網絡

- www.ZoomEye.org

- www.google.com

- www.altavista.com

- www.dogpile.com

Google Hacking客戶端軟件: Athena, Wikto, SiteDigger

可否利用搜索引擎在WEB中找到所須要的信息,關鍵在於可否合理地提取搜索的關鍵字。

Google Hacking防範措施

- 將你不但願被別人搜索到敏感信息從論壇、微博、微信等公共媒體上刪除乾淨。

- 發現存在非預期泄漏的敏感信息後,應採起行動進行清除。

- 發佈信息時,儘可能不要出現真實我的信息。

- 作爲網絡管理員,不要輕易在討論組或技術論壇上發佈求助技術帖,由於那樣每每會將單位內部網絡拓撲結構或路由器配置信息泄露給他人。

- 關注中國國家漏洞庫CNNVD等安全漏洞信息庫發佈的技術信息,及時更新軟件或操做系統補丁。

<br/> #### 二、*WhoIs查詢* DNS和IP相似真實世界中的通訊地址和電話號碼,是互聯網中聯絡特定組 ,織或我的所必須的關鍵信息, DNS和IP信息在互聯網的公共數據庫中進行維護,並容許公衆查詢。

- A、DNS註冊信息WholS查詢(查詢特定域名的3R詳細註冊信息)

- 已註冊域名的註冊人(Registrant) (域名登記人信息、聯繫方式、域名註冊時間和更新時間、權威DNS IP地址等)信息

- 註冊商(Registrar)信息

- 官方註冊局(Registry)信息

- 官方註冊局通常會提供註冊商和Referral URL信息,具體註冊信息則位於註冊商數據庫中

- B、DNS WholS查詢

- ICANN:因特網技術協調機構,負責協調如下因特網標識符的分配工做:域名、IP地址、網絡通訊協議的參數指標和端口號;位於DNS/IP層次化管理結構的頂層,所以是手動WHOIS查詢的最佳入口點。

- DNS WholS查詢通常思路:

- 1.在www.iana.org獲得某個提供whois查詢服務的機構

- 2.進一步查詢獲得baidu的域名註冊商

- 3.在域名註冊商www.markmonitor.com上查詢獲得百度的註冊信息 【能提供WHOIS查詢服務的其餘機構:http://whois.iana.org、http://www.internic.net、http://www.allwhois.com、http://www.uwhois.com、http://www.internic.net/whois.htmlSamSpade,SuperScan等網絡實用工具】

- C、IP Whois查詢 (ICANN的地址管理組織ASO整體負責IP分配工做)

- IPWhois查詢·

- 具體IP網段分配記錄和註冊者信息都存儲於各個洲際互聯網管理局RIR的數據庫中

- 有時須要到國家/地區互聯網註冊局NIR(中國爲CNNIC)或ISP查詢更細緻信息

- IPWhois查詢·

Whois查詢安全防範措施

- 1.及時更新管理性事務聯繫人的信息;

- 2.嘗試使用虛構的人名來做爲管理性事務聯繫人"HoneyMan" :幫助發現和追查那些在電話或郵件中試圖冒充虛構人名的「社公工程師";

- 3.使用域名註冊商提供的私密註冊服務,確保敏感信息如組織的實際物理地址,電話號碼,電子郵箱等信息不被公開。

<br/> #### 三、*DNS查詢*

DNS查詢可以形成信息泄露風險的緣由

- 一、可以蒐集到目標的重要信息;

- 二、可以做爲跳板,攻擊那些僅經過DNS傳送纔可以暴露的目標。

<div style="text-align: right">[回到索引行](#索引行)</div>

<br/> ## <font color=#A0522D>5.2:網絡信息收集技術 ——網絡掃描</font>

網絡掃描(Scanning)

攻擊者經過掃描技術肯定目標的操做系統、開放的網絡應用服務的類型及版本信息,進而找到可能存在的入侵漏洞。

<br/> ### 常見的網絡掃描技術 - *主機掃描* - *端口掃描* - *操做系統/網絡服務辨識* - *漏洞掃描*

<br/> ### 主要網絡掃描技術類型

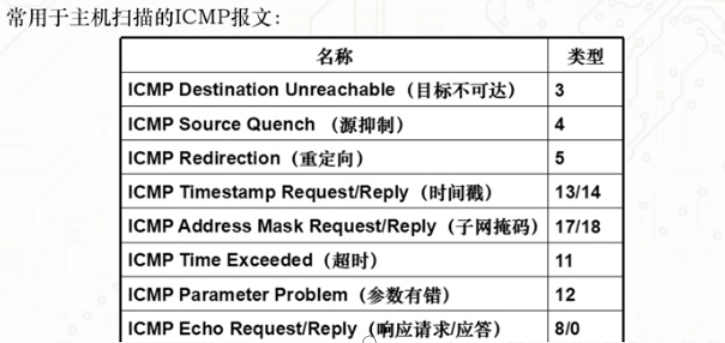

<br/> #### 一、*主機掃描* 原理:向目標系統發出特定的數據包,並分析目標系統返回的響應結果(或者沒有任何結果)的行爲。  - **常見的掃描技術** - ICMP Ping掃描 - 端口掃描 - TCP ACK Ping掃描 - TCP SYN Ping掃描 - UDP Ping掃描.  【選擇STMP協議的25端口,POP協議的110端口、IMAP協議的143端口等知名網絡服務支持端口進行Ping掃描都能得到滿意的結果。】

<br/>

二、端口掃描

端口掃描是指攻擊者經過鏈接到 ,目標系統的TCP/UDP端口,以肯定有哪些服務正處於監聽狀態。

- 常見的幾種端口掃描技術:

- TCP鏈接掃描

- TCP ACK掃描

- TCP窗口掃描

- TCP SYN掃描

- TCP FIN掃描

- TCP聖誕樹掃描

- TCP RPC掃描

- TCP空掃描

- UDP掃描

<br/>  #### 三、*操做系統類型探測——TCP/IP協議棧指紋分析*  不一樣的網絡服務在實現應用層協議時也存在差別。

<br/> 操做系統與網絡服務辨識防範措施: 使用端口掃描監測工具,發現對操做系統的探查活動·部署安全的防火牆以保護目標主機。即便攻擊者探測出了目標操做系統的類型,難以輕易得到目標操做系統的訪問權限。

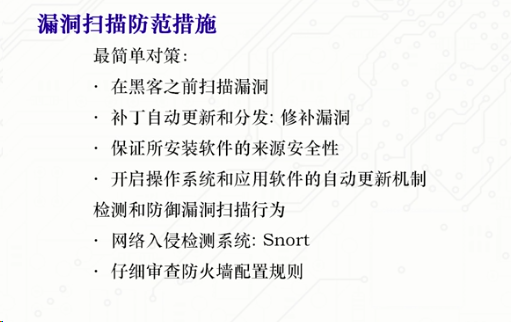

四、安全漏洞(主要手段)

安全漏洞:一般指硬件、軟件或策略上存在的安全缺陷,利用這些安全缺陷,攻擊者可以在未受權的狀況下訪問、控制、甚至破壞目標系統。

- 目的是探測目標網絡的特定操做系統、網絡服務、應用程序中是否存在已公佈安全漏洞。

- 經常使用軟件:Nessus等

- 漏洞挖掘大賽:Pwn2Own(最著名,獎金最豐厚,獲獎者的安全研究水平屬於世界領先水平)

<br/>  <div style="text-align: right">[回到索引行](#索引行)</div>

<br/> ## <font color=#A0522D>5.3:網絡信息收集技術 ——網絡查點</font>

查點(Enumeration):對已選擇好的攻擊目標,發起主動鏈接和查詢,針對性的收集發起實際攻擊所需的具體信息內容。如:目標系統上合法用戶賬戶、錯誤配置的共享資源、網絡服務版本號等信息。

- 目標系統上合法用戶帳戶:得到用戶名後,攻擊者可使用猜想破解的方法得到用戶口令,繞過系統身份驗證;

- 錯誤配置的共享資源:會致使惡意程序上傳;

- 老舊的服務版本:可能存在安全漏洞。

<br/> ### 網絡服務旗標抓取 利用客戶端工具鏈接至遠程網絡服務並觀察輸出以蒐集關鍵信息的技術手段 例如:

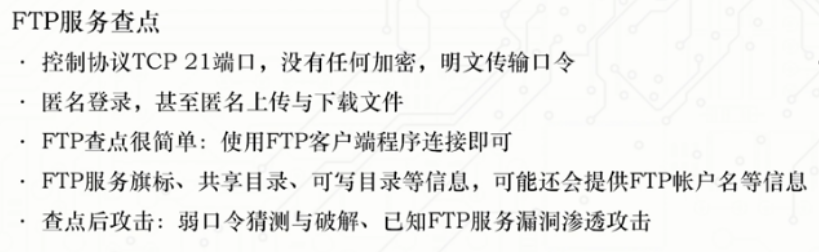

<br/> ### 通用網絡服務查點 #### *通用網絡服務* - **FTP文件傳輸協議**  - POP3 - SMTP電子郵件收發服務等

<br/> ### Windows平臺網絡服務查點 - 目錄查點 - MSRPC查點 - **NETBIOS名字服務查點(最多見)** NetBIOS網絡查點由IBM開發,微軟利用NetBIOS做爲構建局域網的上層協議,支持三種服務。運行於UDP 137端口的名字服務,運行於TCP 139/445端口的會話服務和運行於UDP 138端口的數據報服務。 - 使用net-view查點域 - 使用nltest工具查點域控制器 - 使用nbtstat工具查點主機上的NetBIOS名字表 - 主機中的NetBIOS名字表 - 計算機名、所在域、當前登陸用戶、當前運行服務和網卡硬件MAC地址 - **SMB會話查點(影響力、流行度、風險都極高)** SMB(Server Message Block)是微軟的文件與打印共享服務。SMB over NetBIOS是基於NetBIOS會話服務TCP 139;SMB over TCP/IP則是Direct Host,TCP 445。Windows在處理默認共享等方面的缺省配置不安全,遠程主機經過AP訪問SMB也能夠獲取相關Windows系統很是豐富的信息。 - **查點流程**: - *第一步*: net use \\192.168.0.3\ IPC$ "" /u:"" - 空口令字("") - 內建的匿名用戶(/u: "") - 「進程間通訊」隱蔽共享卷(IPC$) - *第二步*:以未認證匿名用戶進行各類會話查點,獲取目標儘量多的信息如網絡信息、共享狀況、用戶、組、註冊表健值等

<br/> ### 針對Windows系統網絡查點的防範措施 - 一、關閉沒必要要的服務及端口 - 二、關閉打印和共享服務(SMB) - 三、不要讓主機名暴露使用者身份(計算機名) - 四、關閉沒必要要共享,特別是可寫共享 - 五、關閉默認共享(根盤符$,Admin$) - 六、限制IPC$默認共享的匿名空鏈接 <div style="text-align: right">[回到索引行](#索引行)</div>

<br/> ## <font color=#A0522D>5.4:Windows系統滲透基礎</font>

目標

劫持應用程序控制流來執行目標系統上的任意代碼,最終達到遠程控制目標系統的目的。

<br/> ### 典型的劫持攻擊技術 - *一、緩衝區溢出* - *二、格式化字符申漏洞* - *三、整數溢出* - *四、指針釋放後再次被使用*

<br/> ### *關於緩衝區溢出* - 緩衝區溢出緩衝區溢出攻擊最先能夠追溯到1988年的Morris蠕蟲, Fingerd - 緩衝區溢出是指當計算機程序向特定緩衝區填充數據時,缺少嚴格的邊界檢查,致使數據外溢,覆蓋了相鄰內存空間的合法數據,進而改變了程序的合法執行流程 - 通常根據緩衝區溢出的內存位置不一樣,緩衝區溢出又可分爲棧溢出和堆溢出

<br/> ### *關於棧溢出* 棧溢出定義:棧上的級衝區變量缺少安全邊界保護所遭受的溢出攻擊 - 最多見的棧溢出利用方法:覆蓋函數返回地址。在執行函數調用前,程序將要返回的下一條指令地址,與函數局部變量、函數調用參數等將同時保存在棧中。攻擊者針對函數返回地址在棧中的存儲位置,進行緩衝區溢出,從而改寫函數返回地址,當函數調用返回時,程序將跳轉到攻擊者指定地址,執行惡意指令。

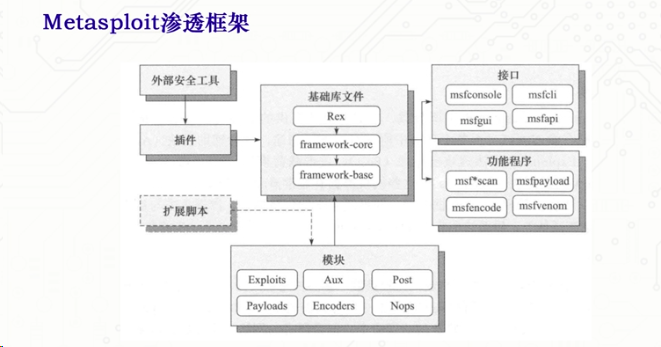

<br/> ### *關於Windows滲透攻擊* - Windows系統主要的網絡服務程序 - NetBIOS網絡服務 - SMB網絡服務 - MSRPC網絡服務 - RDP遠程桌面服務 - Windows系統滲透攻擊:網絡服務滲透攻擊——基於Metasploit滲透框架的 MS-08067漏洞利用 - *MS08-067漏洞原理簡析*:(稍加了解便可) - 攻擊者利用windows操做系統默認開放的SMB服務445端口 - 發送惡意代碼到目標主機 - 經過MSRPC接口調用Server服務的一個函數,溢出棧緩衝區,得到遠程代碼執行權限 - 從而徹底控制主機Windows系統主要的網絡服務程序。

<br/> ### 遠程滲透Windows系統的途徑 (除了緩衝區溢出攻擊,還有:) - 一、***認證欺騙***:經過暴力和字典破解登入口令或發起中間人攻擊,依舊是獲取windows系統非受權訪問權限的最輕鬆的途徑之一; - 二、***客戶端軟件漏洞利用***:安全漏洞愈來愈多出如今缺少管理可是功能複雜的客戶端軟件中,而軟件補丁更新速度沒有服務端軟件及時,成爲下手的絕佳目標; - 三、***設備驅動漏洞利用***:微軟倡導的即插即用、支持用戶使用的海量外部設備,通常涉及原始的底層硬件層面的命令交互,須要得到操做系統的高權限,使得受到黑客攻擊的機會愈來愈多。

<br/> ### 針對系統滲透攻擊的一些常見防護措施  <div style="text-align: right">[回到索引行](#索引行)</div>

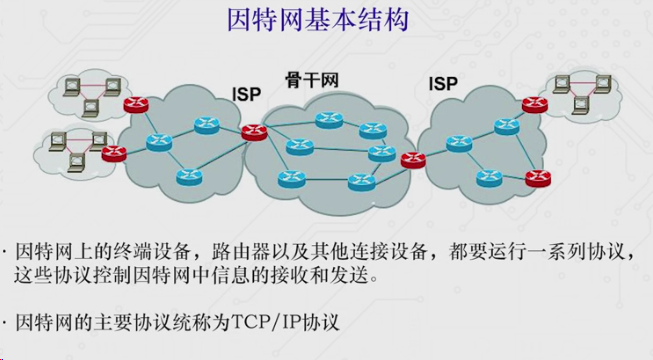

<br/> ## <font color=#A0522D>5.5:Internet 協議安全問題</font>

<br/> ### 因特網的基本結構  終端設備、路由器以及其餘因特網鏈接設備,都要運行**一系列協議**,這些協議控制因特網中信息的接收和發送。

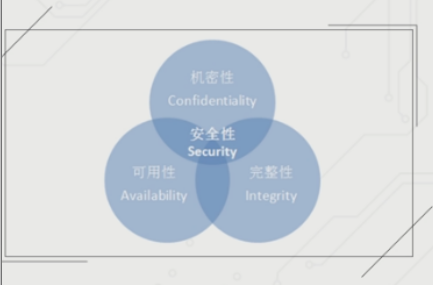

<br/> ### 網絡安全五大屬性 - **網絡安全CIA屬性** - 機密性(Confidentiality) - 完整性(Integrity) - 可用性(Availability) - **其餘兩個補充屬性** - 真實性(Authentication) - 不可抵賴性(Non-Repudiation)

<br/> ### 網絡攻擊的基本模式 - **截獲(竊聽)** - 嗅探(sniffing) - 監聽(eavesdropping) - **篡改** - 數據包篡改(tampering) - **中斷** - 拒絕服務(DoSing) - **僞造** - 欺騙(Spoofing)  竊聽是一種***被動攻擊模式***,其目的是獲取網絡通訊雙方的通訊內容,是一種對**機密性**的破壞行爲。 篡改、中斷和僞造都屬於***主動攻擊模式***。中斷攻擊的目標是使正常的網絡通訊和會話沒法繼續,是對**可用性**的破壞。僞造則是假冒網絡通訊方的身份,欺騙通訊對方,是對**真實性**的背離,具體攻擊技術表現爲*身份欺騙*。篡改是對網絡通訊信息進行篡改,使一種對**完整性**的破壞,具體攻擊技術表現爲*結合身份欺騙的中間人攻擊*。

<br/> ### *因特網協議層次結構及針對相應層次缺陷的攻擊、防禦*

做爲核心協議TCP/IP模型,採用了分層模型(每一層具備不一樣功能,具備不一樣的協議)。 因特網最初基於一羣互相信任的用戶鏈接到一個透明的網絡這樣一種設計模型的,並未考慮過通訊的安全性。隨着針對各層協議的各類缺陷的攻擊方法被髮明並被黑客掌握對網絡安全構成嚴重危害,一些安全性被改進並做出必定的防禦措施。

網絡層:

網絡層的基礎協議包括IP協議、ARP地址解析協議、BGP邊界網關協議等動態路由協議。

傳輸層:

傳輸層協議主要包括UDP和TCP協議。咱們下面分析基於 TCP協議安全缺陷引起的TCP RST攻擊和TCP會話劫持攻擊。

- 建立TCP協議的過程——傳輸層協議安全分析:TCP三次握手

- 傳輸層協議安全分析——TCP報文首部格式

- 序號和確認號字段:是用來實現通訊雙方可靠數據傳輸服務的。

- RST、SYN、FIN標誌位字段:則用於創建鏈接和拆除鏈接。

- ACK標誌位:用於指示該報文段包括一個對已經被成功接收報文的確認。

- 缺陷:三次握手及隨後的通訊過程僅僅經過上述三種方式來完成身份確認,並且全部的內容均以明文傳輸,所以當攻擊者和受害者都在同一個共享局域網內時,攻擊者將很是容易發起TCP的RST攻擊和TCP會話劫持攻擊。

- 1.TCP RST攻擊:(僞造TCP重置報文攻擊)

- 原理:TCP協議首部的RST標誌位若是被置爲一,則接收該數據報的主機將直接斷開一個已經創建的TCP會話鏈接。攻擊者C經過網絡嗅探,監視主機A、B的TCP網絡通訊,在得到IP地址、目標IP地址、TCP端口號、序列號和確認號後,攻擊者C能夠結合IP源地址欺騙,將本身假裝成主機A,向主機B發送重置報文,直接關閉了AB之間的TCP通訊鏈接,形成AB正常網絡通訊中斷。

- 原理:TCP協議首部的RST標誌位若是被置爲一,則接收該數據報的主機將直接斷開一個已經創建的TCP會話鏈接。攻擊者C經過網絡嗅探,監視主機A、B的TCP網絡通訊,在得到IP地址、目標IP地址、TCP端口號、序列號和確認號後,攻擊者C能夠結合IP源地址欺騙,將本身假裝成主機A,向主機B發送重置報文,直接關閉了AB之間的TCP通訊鏈接,形成AB正常網絡通訊中斷。

- 2.會話劫持攻擊:

- 原理:一般一些服務會在TCP會話創建後,要求客戶端再進行應用層身份認證,應用層身份認證經過事後客戶端就能夠經過TCP會話獲取服務端資源, 並且在會話持續期內再也不進行身份認證。***該攻擊爲攻擊者提供了繞過應用層身份認證的技術途徑。

通常兩種攻擊相結合。

通常兩種攻擊相結合。

- 原理:一般一些服務會在TCP會話創建後,要求客戶端再進行應用層身份認證,應用層身份認證經過事後客戶端就能夠經過TCP會話獲取服務端資源, 並且在會話持續期內再也不進行身份認證。***該攻擊爲攻擊者提供了繞過應用層身份認證的技術途徑。

應用層:

應用層協議很是多樣化,目前流行的應用層協議如HTTP,FTP, SMTP/POP3, DNS等均缺少合理的身份驗證機制,加上大多采用明文傳輸通訊數據,所以廣泛存在被嗅探、欺騙、中間人攻擊等風險。其中,**DNS協議**是網絡通訊中*最基本最重要*的網絡協議之一。

DNS查詢和回答報文,都具備相同的報文格式。

- Query ID:

- 16 bit隨機數

- 應答與查詢使用相同的QuerylD

- 客戶端用特定標識Query ID向DNS服務器發起查詢,DNS以一樣的Query ID向客戶端應答查詢結果。(本地DNS服務器在此地址列表中選擇其中一個權威DNS域名服務器,再次發起對該域名的查詢)

- DNS欺騙: DNS協議、客戶端僅經過匹配查詢ID,就能夠認證應答包來自合法的域名服務器,缺少有效的身份認證機制,所以若是攻擊者和受害者的主機在同一個局域網內,就能夠用DNS欺騙:

亦或者是攔截DNS服務器的應答數據包,並修改其內容,再返回給客戶端獲取查詢ID,以達到惡意欺騙的目的。

亦或者是攔截DNS服務器的應答數據包,並修改其內容,再返回給客戶端獲取查詢ID,以達到惡意欺騙的目的。

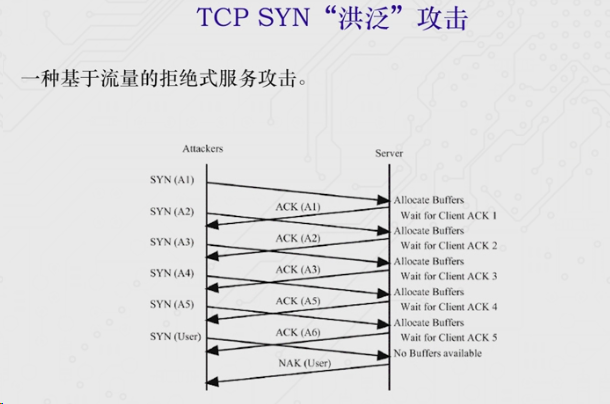

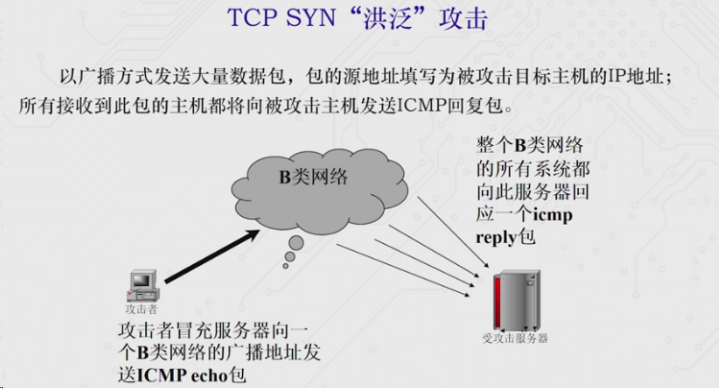

<br/> ### *可基於多層的DoS攻擊* - **DoS攻擊**  (在不一樣層次都會發生DoS攻擊。) - **DoS攻擊分類**: - **弱點攻擊**:攻擊者向目標主機上運行的存在安全漏洞的應用程序或者操做系統,發送精心設計的報文,最終使得服務器中止運行,甚至系統崩潰。 - **洪泛攻擊**:攻擊者利用僵屍網絡,向目標系統生成大量的洪泛分組,致使目標主機的接入鏈路發生擁塞,使得合法的分組沒法到達服務器,或者使得目標主機資源耗盡,中止接受合法用戶的鏈接請求。 - **典型拒絕服務攻擊技術**: - Ping of Death - 淚滴(Teardrop) - IP欺騙Dos攻擊 - UDP洪泛 - Land攻擊 - Fraggle攻擊 - 電子郵件炸彈 - 畸形消息攻擊 - Slashdot effect - WinNuke攻擊 - **TCPSYN洪泛**  ***有效常見***,利用TCP三次握手的缺陷,向目標主機發送大量僞造源地址的SYN鏈接請求,消耗目標主機的鏈接隊列資源,從而不能爲正經常使用戶提供服務。 - **ICMP Smurf攻擊**  (導致被害主機資源耗盡,崩潰)

<br/> ### TCP/IP網絡協議棧攻擊防範措施 - 一、網絡接口層,監測和防護網絡威脅,對網關路由器等關鍵網絡節點設備進行安全防禦,優化網絡設計,加強鏈路層加密強度。 - 二、在網絡層,採用多種檢測和過濾技術來發現和阻斷網絡中欺騙攻擊,加強防火牆、路由器和網關設備的安全策略,關鍵服務器使用靜態綁定 P-MAC映射表、使用IPsec協議加密通信等預防機制。 - 三、傳輸層加密傳輸和安全控制機制,包括身份認證和訪問。 - 四、應用層加密,用戶級身份認證,數字簽名技術,受權和訪問控制技術以及審計、入侵檢測。 <div style="text-align: right">[回到索引行](#索引行)</div>

<br/> ## <font color=#A0522D>5.6:基本的Web安全</font>

web安全現狀

對Web應用程序的滲透攻擊已經超過了對操做系統和網絡服務程序的漏洞攻擊,成爲攻擊者最受青睞的目標。

如圖所示:

<br/> ### web安全攻擊分類 - ***跨站腳本攻擊(Cross-SiteScripting , XSS)*** - ***SQL注入*** - ***跨站請求僞造(Cross-SiteRequest Forgey, CSRF)***

<br/> ### *跨站腳本攻擊* 維基百科定義:跨站腳本XSS一般是指攻擊者利用網頁開發時留下的漏洞,經過巧妙的方法注入惡意指令代碼到網頁,使用戶加載網頁時會運行攻擊者惡意製造的代碼。

腳本:JavaScript、 VBScript、Activex、Flash、HTML

流程:獲得敏感信息→獲取更高用戶權限→以被攻擊者身份執行操做

跨站腳本XSS分爲三種類型

- 反射型XSS

<img src="https://img2018.cnblogs.com/blog/1593312/201902/1593312-20190210183856219-2038342163.png" width = "800" height = "480"/> - ***存儲型XSS*** <img src="https://img2018.cnblogs.com/blog/1593312/201902/1593312-20190210183918028-1006856122.png" width = "800" height = "480"/> - ***DOM-XSS*** <img src="https://img2018.cnblogs.com/blog/1593312/201902/1593312-20190210184040386-2648994.png" width = "800" height = "480"/> <img src="https://img2018.cnblogs.com/blog/1593312/201902/1593312-20190210184046364-1669521845.png" width = "800" height = "480"/>

防禦措施:

- 應用安全國際組織OWASP給網站的建議:對全部來自外部的用戶輸入進行完備檢查;對全部輸出到響應頁面的數據進行適當的編碼,以防止任何已成功注入的腳本在客戶瀏覽器端運行。

- 在瀏覽器設置中關閉JavaScript,關閉cookie或設置cookie爲只讀,提升瀏覽器的安全等級設置,儘可能使用非IE的安瀏覽器來下降風險。

- xss攻擊隨着社會工程學的成功應用,我的用戶還須要加強安全意識,只信任值得信任的站點或內容,不要輕易點擊不明連接。

<br/> ### *SQL注入* SQL注入是指利用Web應用程序輸入驗證不完善的漏洞,,將一段精心構造的SQL命令注入到後臺數據庫引擎執行。

危害(包括但不侷限於)

<img src="https://img2018.cnblogs.com/blog/1593312/201902/1593312-20190210184411312-2023690058.png" width = "800" height = "480"/>

漏洞造成:

在URL中能夠進行正常的查詢和惡意的查詢(ASP)。若填入了惡意的動態查詢請求,有時會產生漏洞。 <img src="https://img2018.cnblogs.com/blog/1593312/201902/1593312-20190210184630543-221238349.png" width = "800" height = "480"/>

SQL注入的主要緣由:

Web應用程序沒有對用戶輸入進行嚴格的轉義字符過慮和類型檢查。

防範SQL注入攻擊須要注意:

- 一、使用類型安全的參數編碼機制;

- 二、對來自程序外部的用戶輸入,必須進行完備檢查;

- 三、將動態SQL語句替換爲存儲過程,預編譯SQL或ADO命令對象;

- 四、增強SQL數據庫服務器的配置與鏈接,以最小權限配置原則配置Web應用程序鏈接數據庫的操做權限,避免將繳感數據明文存放於數據庫中。

<br/> ### *跨站請求僞造CSRF(Cross-site request forgery)*

跨站腳本攻擊的本質——利用web用戶身份驗證的漏洞:基於Cookies的身份驗證只能保證請求發自用戶的瀏覽器,卻不能保證請求是用戶自願發出的。攻擊者利用合法用戶與服務器的已認證會話,誘騙用戶發送惡意請求到服務器,攻擊者就能夠合法用戶身份,在目標服務器進行非法操做。

<img src="https://img2018.cnblogs.com/blog/1593312/201902/1593312-20190210185131077-1417908454.png" width = "800" height = "480"/>

關於Cookie:

<img src="https://img2018.cnblogs.com/blog/1593312/201902/1593312-20190210185159344-1029647049.png" width = "800" height = "480"/> 持久cookie:可保持登入信息到用戶與服務器到下一次會話。

利用cookie發起的CSRF:

<img src="https://img2018.cnblogs.com/blog/1593312/201902/1593312-20190210185354358-1911337256.png" width = "800" height = "480"/> 當合法用戶以用戶名和口令登入服務器後,服務器會爲用戶分配包括SessionID 的cookie,並記住了用戶的登入狀態,服務器將使用該SessionID來識別該會話是否來自合法用戶。 用戶在未退出登入狀態的狀況下,訪問了惡意網站,攻擊者欺騙用戶在毫無察覺的狀況下,觸發其內嵌的惡意代碼,使用戶瀏覽器向服務器發送http請求,因爲請求發送至服務器,該瀏覽器會自動爲該請求附上與服務器對應的受信任會話cookies裏面的SessionID,服務器接受了該請求,並經過SessionID認爲請求是來自該合法用戶,就會執行一些惡意操做。

對CSRF攻擊的防護分爲三個層面

- 服務端

- 客戶端

- 設備端

<img src="https://img2018.cnblogs.com/blog/1593312/201902/1593312-20190210185535699-1220227439.png" width = "800" height = "480"/> <div style="text-align: right">[回到索引行](#索引行)</div>

<br/> ## <font color=#A0522D>5.7:社會工程學攻擊</font>

定義

利用人的好奇心、輕信、疏忽、警戒性不高,使用諸如假冒、欺詐、引誘等多種手段,來操縱其執行預期的動做或泄漏機密信息的一門藝術與學問。

<br/> ### 攻擊形式 - 信息收集 - 心理誘導 - 身份僞造 - 施加影響

<br/> ### 目的 - **首要目的**:得到金錢收益 - **次要目的**:競爭優點和打擊報復

<br/> ### 一、*蒐集信息*

但願得到的信息:

- 可能直接致使攻擊對象的財產或身份被盜;

- 能利用這些信息獲取目標組織的薄弱環節;

- 向攻擊目標發動更有針對性的攻擊。

渠道:因爲web搜索引擎是因特網上信息收集的利器,社交網絡是社會工程學攻擊者最喜歡的渠道。

- 社交網絡是世界上最大的人類信息識別數據庫:

- 黑客可經過微博或微信朋友圈等收集某個特定對象的我的信息。

- 黑客可經過分析收集的我的信息及社交媒體上的更新狀態得到 爲私密的信息。

非傳統的信息收集方式:

- 1.接近目標公司的離職員工或新員工(寒暄套磁、竊聽電話、克隆身份卡)

- 2.垃圾蒐集

- 3.電話詢問(對象:前臺、祕書、服務生、客服人員)

- 4.其餘:公司、酒店等企業的非法販賣等

<br/> ### 二、*心理誘導*

社會工程學攻擊者最經常使用的誘導技巧

- 一、表現自信、控制談話的主動權、不給對方太多思考的機會

- 二、拋出誘餌,以尋求更大回報

- 三、表達出共同興趣、阿諛奉承,以迎合目標的自我感覺

<br/> ### 三、*身份僞造* - 1.假裝成熟人: - 得到信任 - 點擊包含惡意軟件的連接或附件 - 騙取金錢 - 2.假裝成社交網絡上的好友 - 3.冒充某公司內部員工

<br/> ### 四、*施加影響(利用心理弱點或釣魚攻擊)*

人類常見的心理弱點:

- 一、從衆心理 社會工程學攻擊者,經過提供數據證實數量衆多的其餘人,已經採起相同動做,進而激勵目標執行攻擊者預期行爲。

- 二、飢餓感及權威的結合利用

- 飢餓感常常被應用於在迫使目標受害者決策時營造一種緊迫感,使得受害者沒有太多的時間思考決策的合理性與否;

- 人們老是更願意相信權威人士的指導和建議。

- 三、利用人類的報答意識

- 利用人類的這種下意識回報

- 預先給予小恩小惠

- 達到讓受害者回應相同甚至更高價值的信息或金錢

網絡釣魚攻擊:

<br/> ### 防範 - 一、瞭解和熟悉社會工程學詐騙。 - 二、對本身的基礎信息保持足夠的警戒。 - 三、永遠不要經過不安全的方式(電話、網上或者閒聊)透露我的、家庭、公司一些看似可有可無的信息。 - 四、若是涉及到敏感信息,請務必覈實對方的身份。 - 五、使用防火牆來保護我的電腦,及時更新殺毒軟件,同時提升垃圾郵件過濾器的門檻。 <div style="text-align: right">[回到索引行](#索引行)</div> (完結撒花!)