安全->XSS

引言

平時工做中常接觸到XSS、CSRF、SQL注入等等這些安全領域的知識。接下來準備重溫整理一些概念,以便加深本身的理解,經過結合具體的實例(基於node應用)。node

XSS概念

譯爲跨站腳本攻擊,具體是指攻擊者在Web頁面裏插入惡意Script腳本,當用戶瀏覽該網頁時,Script代碼會被執行,從而進行惡意攻擊。瀏覽器

XSS分類

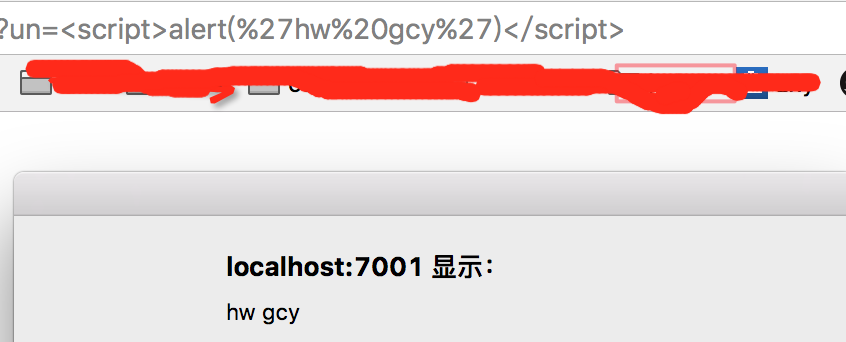

反射型

反射型又被稱做非持久型XSS, 是指把用戶輸入的數據 '反射' 給瀏覽器,經過誘使用戶點擊惡意連接的方式。安全

href : xss?un='<script>alert('hw gcy')</script>'cookie

<%- un %>

存儲型

存儲型XSS又被稱爲持久型(存儲型)XSS,相對上一種較危險。例以下面示例在文章評論中輸入非法內容xss

<input type="text" name="content" value="<script>alert('hw gcy')</script>"/>

DOM型

輸入連接同反射型同樣,效果看起來也同樣,之因此單獨劃分做爲一個分類,是由於其造成緣由特別,且是經過修改頁面DOM節點造成的XSS。網站

<script>

let href=document.URL;

let index=document.URL.indexOf('un=')+4;

document.write(decode(href.substring(index)));

</script>

XSS的危害

- cookie劫持,冒充登陸

- 改變網頁內容

- URL跳轉,惡意導航(遇到屢次)

- XSS Worm

- and so on

針對以上危害,除第四種外,其它見名知意。在次特此剖析下XSS Worm.spa

XSS Worm

譯爲XSS蠕蟲,通常發生在用戶交互行爲的頁面中,好比留言,站內信等等。影響力和破壞力巨大,由於其傳染力極強。

通常其本質基於存儲型,且攻擊者須要熟悉攻擊目標網站的業務,功能接口才能實現。3d

歷史上的XSS Worm情景,根據提供的關鍵詞search , 結合定義看一遍就能理解code

- 2005年 MySpace.com(社區網站)被攻擊

- 2007年 百度空間

XSS預防

- 關鍵cookie字段設置httpOnly

- 輸入檢查,特殊字符 < > / &等,對其進行轉義後存儲

相關文章

- 1. Web安全-XSS

- 2. Web安全XSS

- 3. XSS安全處理

- 4. 網絡安全-XSS

- 5. web安全之XSS

- 6. 【前端安全】xss

- 7. 網絡安全—xss

- 8. 前端安全 - XSS

- 9. Web安全公開課-XSS-XSS進階

- 10. 【web安全】淺談web安全之XSS

- 更多相關文章...

- • ASP.NET MVC - 安全 - ASP.NET 教程

- • C# 不安全代碼 - C#教程

- • Composer 安裝與使用

- • Tomcat學習筆記(史上最全tomcat學習筆記)

相關標籤/搜索

每日一句

-

每一个你不满意的现在,都有一个你没有努力的曾经。

歡迎關注本站公眾號,獲取更多信息

相關文章

- 1. Web安全-XSS

- 2. Web安全XSS

- 3. XSS安全處理

- 4. 網絡安全-XSS

- 5. web安全之XSS

- 6. 【前端安全】xss

- 7. 網絡安全—xss

- 8. 前端安全 - XSS

- 9. Web安全公開課-XSS-XSS進階

- 10. 【web安全】淺談web安全之XSS